Objectifs du Projet

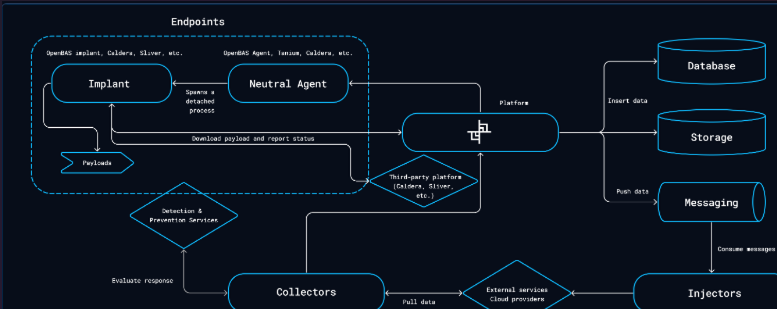

L’objectif de ce projet est de mettre en place une solution permettant la simulation d’attaques et l’automatisation de scénarios offensifs communs utilisés par les cybercriminels pour tester l’efficacité des systèmes de sûreté du ministère. Cette implémentation vise à fournir un cadre méthodologique et technique pour l’appréciation des risques et l’amélioration des capacités de détection et de prévention du risque.

Cette initiative s’inscrit dans une démarche d’automatisation d’un atelier 4 d’EBIOS RM, facilitant ainsi les tests des systèmes de sûreté et le calcul du risque net. L’approche adoptée permet de renforcer l’analyse des menaces en testant dynamiquement les impacts potentiels sur un système d’information, tout en s’appuyant sur une exécution contrôlée et reproductible des scénarios adverses.

Les principaux objectifs techniques du projet sont les suivants :

- Installation la plus sûre possible dans un environnement critique : méta-application dans un environnement docker compose et docker swarm.

- Intégration d’un Vault pour la gestion et le stockage des secrets.

- Validation du bon fonctionnement des modules offensifs et de leur interaction avec l’infrastructure cible.

- Identification des fonctionnalités de l’outil : création de scénarios regroupant les tactiques techniques et procédure des cybercriminels.

- Tests et évaluation de l’outil : simulation de scénarios offensifs sur des machines cibles.

En finalité, ce projet vise à fournir une plateforme flexible pour tester différentes stratégies de cybersûreté et renforcer la posture défensive des systèmes d’information en réduisant le risque résiduel.

Configuration d'un environnement docker-compose pour un outil lié à la simulation de brèches et d'attaques (BAS)

Dans le cadre de la mission d’installation et de configuration d’un outil de simulation d’attaques, plusieurs aspects de la gestion du patrimoine informatique ont été mis en œuvre :

🔹 Recenser et identifier les ressources numériques

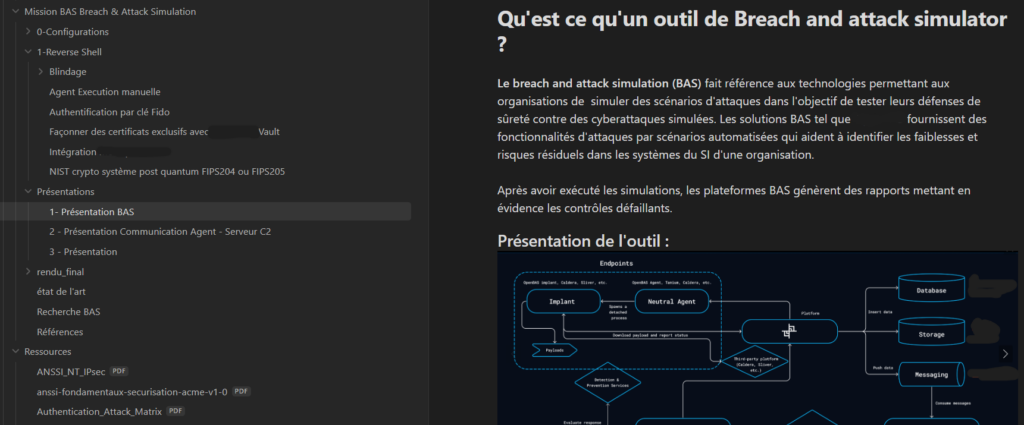

Avant le déploiement de l’outil, un état des lieux des ressources disponibles a été réalisé afin de garantir une intégration efficace dans un environnement docker. Cela inclut l’analyse des documentations, les formations à l’utilisation d’un environnement docker-compose, et le passage de certifications reconnues sur AttackIQ pour maitriser le fonctionnement et les enjeux du Breach and Attack simulation.

🔹 Exploiter des référentiels, normes et standards adoptés par le prestataire informatique

L’installation et la configuration de l’outil ont été effectuées en tenant compte des bonnes pratiques de sûreté et des normes en vigueur. L’alignement avec des référentiels tels que MITRE ATT&CK a permis d’assurer une simulation réaliste des scénarios de menaces.

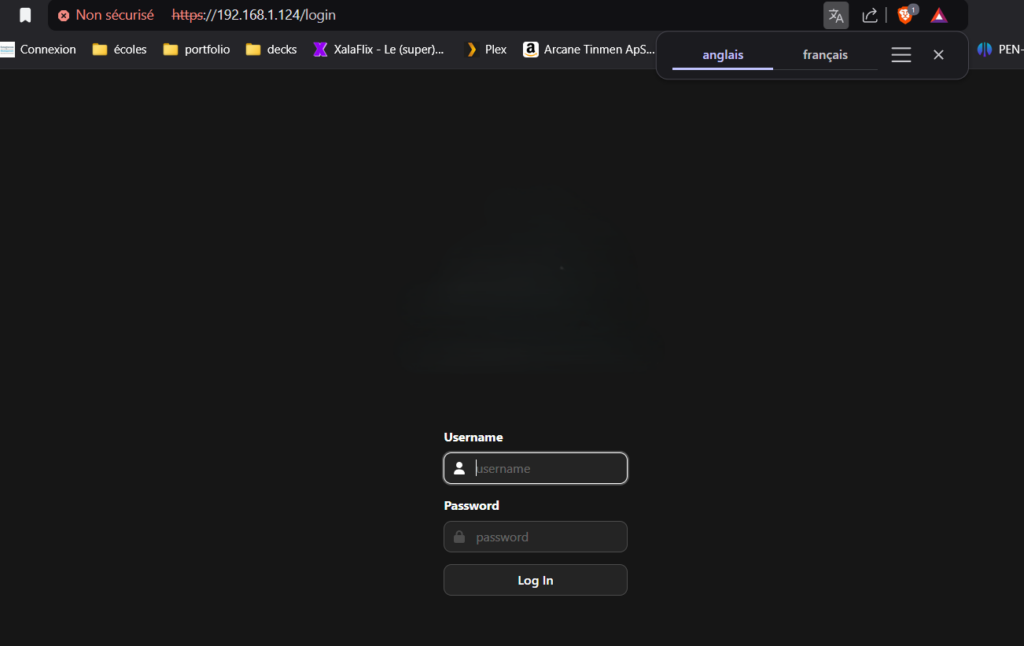

🔹 Mettre en place et vérifier les niveaux d’habilitation associés à un service

L’outil de simulation ayant un impact direct sur la sûreté de l’infrastructure, la gestion des droits d’accès a été essentielle. Une configuration fine des rôles et permissions a été appliquée pour restreindre l’accès aux seules personnes autorisées, minimisant ainsi le risque d’usage malveillant ou d’erreur de manipulation.

Traitement et restitution des demandes liés à la configuration d'un outil de redteam

Plusieurs actions ont permis d’appliquer cette compétence en répondant aux besoins d’assistance, de gestion des incidents et d’évolution de l’environnement de test.

🔹 Collecter, suivre et orienter des demandes

L’implémentation de l’outil a nécessité une étroite collaboration avec les parties prenantes (équipe cybersécurité, RCSSI). Lors de la phase de déploiement, les demandes et exigences spécifiques ont été collectées afin d’adapter la configuration aux besoins et aux contraintes de l’environnement. Des restitutions hebdomadaires ont été effectuées pour s’assurer que les intégrations de l’outil répondent aux attentes en matière de simulation d’attaques et d’automatisation des scénarios.

🔹 Traiter des demandes concernant les services réseau et système

L’installation de l’outil a impliqué plusieurs interventions sur les infrastructures réseau et système, notamment :

- La configuration des systèmes sous linux pour le fonctionnement de l’outil et la mise en place d’un vault pour la gestion des secrets.

- La mise en place de contrôles de sûreté pour restreindre l’usage de l’outil aux environnements dédiés.

Des tests ont été réalisés pour vérifier la stabilité et la performance après l’intégration, et des corrections ont été appliquées en cas d’incompatibilité ou de dysfonctionnement.

🔹 Traiter des demandes concernant les applications

L’outil étant une application spécialisée dans la simulation d’attaques, plusieurs demandes ont été traitées, notamment :

- Personnalisation des scénarios de simulation pour répondre aux besoins spécifiques d’automatisation d’un atelier 4 d’EBIOS RM.

- Correction des erreurs de configuration et ajustement des paramètres pour optimiser le fonctionnement de l’outil.

- Assistance aux utilisateurs pour comprendre le fonctionnement de l’outil et exploiter ses fonctionnalités.

Une documentation interne a été rédigée pour faciliter l’installation et le fonctionnement de l’outil, permettant ainsi de réduire le besoin d’assistance future.

Mettre en place un service lié à la simulation de brèches et d'attaques automatisées

Dans le cadre de la mission d’installation et configuration d’un outil offensif de simulation de brèches et d’attaques, plusieurs actions ont permis de mettre en application cette compétence en garantissant une intégration fonctionnelle, un déploiement maîtrisé et un accompagnement des utilisateurs.

🔹 Réaliser les tests d’intégration et d’acceptation d’un service

- Tests de communication entre l’outil et les systèmes cibles afin de vérifier la capacité à exécuter les simulations d’attaques.

- Tests de stabilité et de performance, notamment pour éviter des impacts négatifs sur l’infrastructure de test.

- Validation des scénarios d’attaque pour garantir que les simulations correspondent aux attentes et aux objectifs de l’atelier 4 d’EBIOS RM.

Ces tests ont permis de valider le bon fonctionnement du service avant sa mise à disposition.

🔹 Déployer un service

Le déploiement de l’outil a été réalisé en respectant un processus structuré :

- Installation et configuration de l’outil sur un environnement contrôlé.

- Mise en place des accès de contrôle pour limiter l’utilisation aux utilisateurs autorisés.

Cette phase a permis de rendre l’outil pleinement opérationnel et disponible.

🔹 Accompagner les utilisateurs dans la mise en place d’un service

Une fois l’outil installé et configuré, une restitution et une formation des utilisateurs ont été réalisées pour garantir sa prise en main et débattre de ses fonctionnalités et de ses mécanismes de sûreté :

- Présentation des fonctionnalités et des bonnes pratiques d’usage.

- Démonstration des scénarios de simulation, pour illustrer l’impact des attaques et leur exploitation dans l’évaluation de l’efficacité des systèmes de sûreté.

- Rédaction d’une documentation technique, incluant les étapes d’utilisation, les précautions à prendre et les procédures d’installation.

L’accompagnement a permis aux utilisateurs de s’approprier l’outil et de l’intégrer dans leur processus de gestion des risques.

Développement professionnel en cyber

Dans le cadre de la mission d’installation et configuration d’un outil offensif de simulation de brèches et d’attaques, plusieurs actions ont contribué à mon développement professionnel en renforçant mes connaissances, en structurant ma veille technologique et en consolidant mon projet de carrière en cyber.

🔹 Mettre en place son environnement d’apprentissage personnel

Pour mener à bien cette mission, j’ai adopté une démarche proactive d’apprentissage, en m’appuyant sur différentes ressources :

- Autoformation à travers la documentation officielle et des supports techniques spécialisés.

- Expérimentation sur des environnements contrôlés, afin de mieux comprendre le fonctionnement de l’outil et ses impacts sur la sûreté.

- Échange avec des professionnels et experts, permettant d’obtenir des retours d’expérience et des bonnes pratiques.

Cette approche m’a permis de développer une méthode efficace d’auto-apprentissage, essentielle dans le domaine de la cyber où l’évolution des menaces et des technologies est constante.

🔹 Mettre en œuvre des outils et stratégies de veille informationnelle

La mise en place d’un outil offensif de simulation nécessite une veille technologique active, afin d’identifier les dernières vulnérabilités, les nouvelles techniques d’attaque et les contre-mesures adaptées :

- Utilisation de plateformes de threat intelligence (MITRE ATT&CK, CVE, CAPEC, CWE) pour suivre les tendances en cyber.

- Surveillance des publications académiques et articles techniques traitant des environnements de simulation d’attaques et des méthodologies d’appréciation des risques.

- Participation à des webinaires et conférences AttackIQ sur la cyber et l’automatisation des tests offensifs.

Grâce à cette veille, j’ai pu m’assurer de l’efficacité des scénarios de simulation dans le cadre de l’atelier 4 d’EBIOS RM.

🔹 Gérer son identité professionnelle

Ce projet a été une opportunité d’affirmer mon positionnement dans le domaine de la cyber :

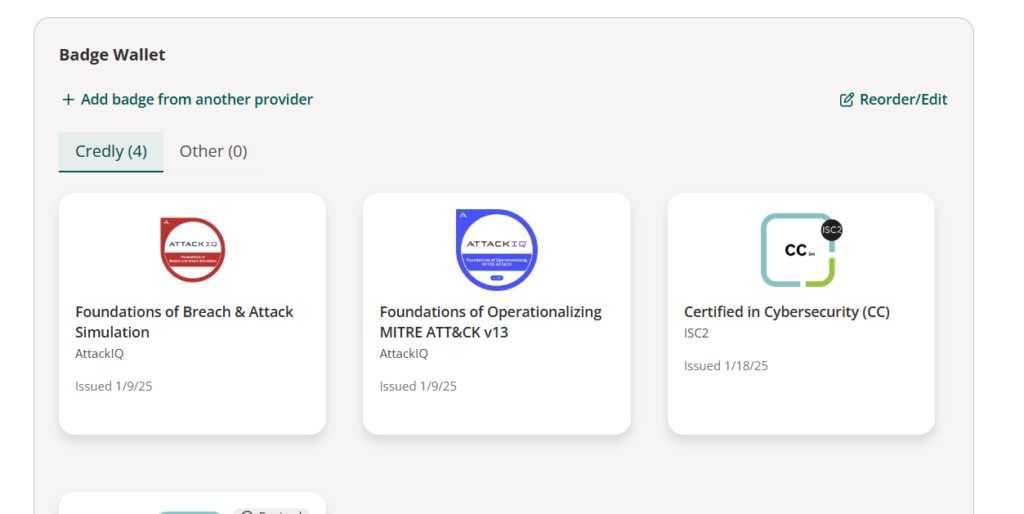

- Valorisation de mes compétences et certifications sur des plateformes professionnelles (LinkedIn, credly).

- Participation à des échanges avec des professionnels, notamment lors de discussions techniques autour des simulations d’attaques et des méthodologies d’évaluation des risques.

- Publication de retours d’expérience sur linkedin, tout en respectant la confidentialité et les contraintes de cybersûreté.

Cette démarche m’a permis d’accroître ma visibilité et d’attester de mes compétences dans un contexte concret.

🔹 Développer son projet professionnel

Cette mission s’inscrit dans ma trajectoire de spécialisation en cyber et m’a permis de :

- Confirmer mon intérêt pour la gestion des risques et les tests de sûreté.

- Acquérir des compétences pratiques en simulation d’attaques, en lien direct avec les enjeux de défense des systèmes d’information.

- Renforcer mon profil professionnel à travers l’obtention de certifications, notamment :

- ISC2 Certified in Cybersecurity (CC), validant ma maîtrise des concepts fondamentaux en cybersûreté.

- OWASP Top 10, attestant de ma compréhension des vulnérabilités applicatives les plus critiques.

- AttackIQ, me permettant de prouver mes compétences en simulation d’attaques avec des outils liés au BAS.

Ces certifications et cette expérience renforcent mon projet d’évolution vers un poste en ingénierie de la sécurité, notamment dans le cadre de mon alternance en cyber à partir de septembre 2025.