Dans le cadre de la mission d’installation et de configuration d’un outil de simulation d’attaques, plusieurs aspects de la gestion du patrimoine informatique ont été mis en œuvre :

🔹 Recenser et identifier les ressources numériques

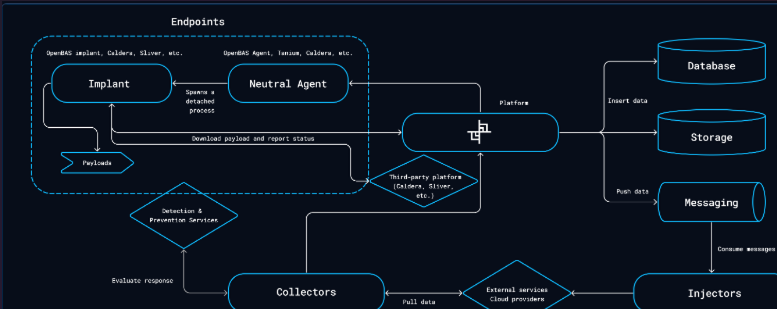

Avant le déploiement de l’outil, un état des lieux des ressources disponibles a été réalisé afin de garantir une intégration efficace dans un environnement docker. Cela inclut l’analyse des documentations, les formations à l’utilisation d’un environnement docker-compose, et le passage de certifications reconnues sur AttackIQ pour maitriser le fonctionnement et les enjeux du Breach and Attack simulation.

🔹 Exploiter des référentiels, normes et standards adoptés par le prestataire informatique

L’installation et la configuration de l’outil ont été effectuées en tenant compte des bonnes pratiques de sûreté et des normes en vigueur. L’alignement avec des référentiels tels que MITRE ATT&CK a permis d’assurer une simulation réaliste des scénarios de menaces.

🔹 Mettre en place et vérifier les niveaux d’habilitation associés à un service

L’outil de simulation ayant un impact direct sur la sûreté de l’infrastructure, la gestion des droits d’accès a été essentielle. Une configuration fine des rôles et permissions a été appliquée pour restreindre l’accès aux seules personnes autorisées, minimisant ainsi le risque d’usage malveillant ou d’erreur de manipulation.

Voir le Projet associé à cette compétence :