Objectifs du Projet

L’objectif de cette mission était de réaliser une appréciation des risques liés à l’intégration et aux communications d’un reverse shell, utilisé ici comme agent dans un cadre de simulation d’attaques. Cette appréciation repose sur trois axes fondamentaux : l’identification, l’analyse et l’évaluation des risques.

- Identification : Recenser les menaces associées à l’utilisation d’un reverse shell dans un environnement maitrisé, en tenant compte des vecteurs d’attaque, des vulnérabilités exploitées et des mécanismes de connexion mis en place.

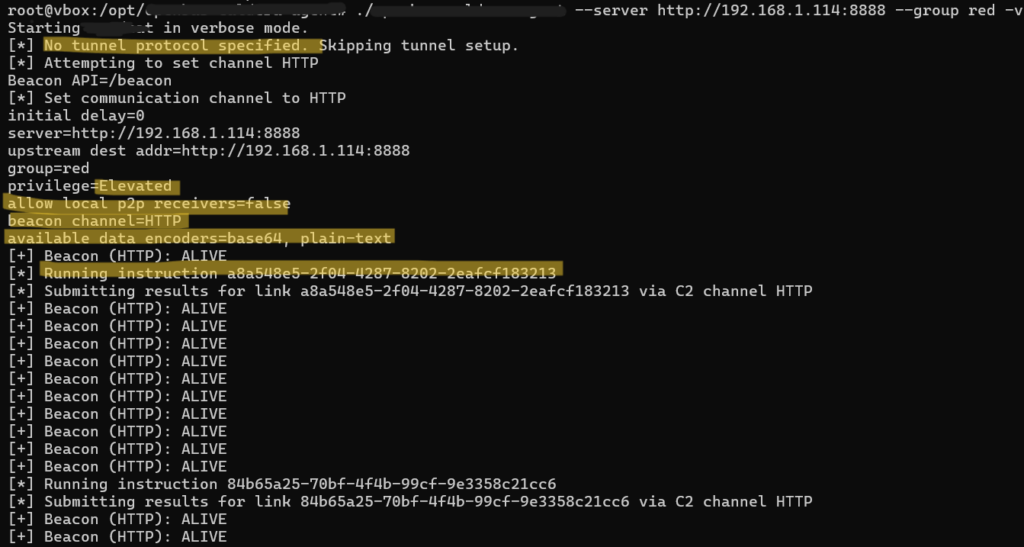

- Analyse : Étudier le fonctionnement du reverse shell, les protocoles de communication employés (TCP, HTTP, HTTPS, DNS, etc.) et les techniques de contournement des solutions de sûreté telles que les EDR, pare-feu et systèmes de détection d’intrusion.

- Évaluation : Mesurer l’impact de ces communications sur la sûreté du système, déterminer les risques en fonction de leur probabilité et de leur gravité, et proposer des recommandations pour limiter les risques identifiés.

Cette mission visait ainsi à comprendre les implications de l’utilisation d’un agent de simulation fonctionnant comme un reverse shell, à identifier les éventuelles failles qu’il pourrait introduire et à proposer des mesures de durcissement adaptées.

Appréciation des risques lié à un reverse shell

Exploiter des référentiels, normes et standards adoptés par le prestataire informatique

Dans l’appréciation des risques, il a été nécessaire de se référer aux normes et standards de cybersûreté établis par l’organisation pour identifier les bonnes pratiques en matière de gestion des communications réseau et des risques liés à l’intrusion. Ces référentiels incluent des normes comme celles de l’ANSSI, les pratiques recommandées en matière de sûreté des communications et de durcissement des systèmes. En suivant ces normes, les risques liés à l’intégration du reverse shell ont été identifiés, et des contre-mesures appropriées ont été proposées pour limiter les vulnérabilités lors du transite de données sur le réseau vers le serveur de commande et de contrôle.

Mettre en place et vérifier les niveaux d’habilitation associés à un service

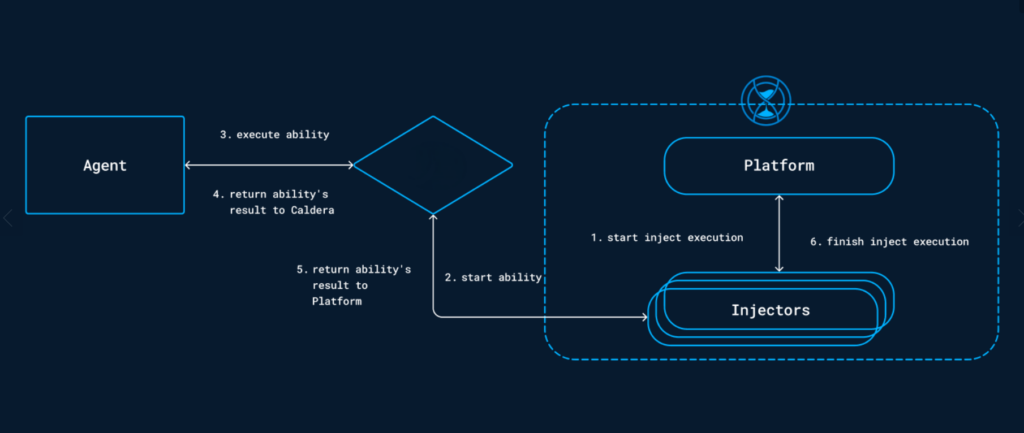

Lors de l’intégration du reverse shell, la gestion des habilitations a joué un rôle crucial. Un des risques majeurs d’un reverse shell est l’escalade de privilèges, car un attaquant peut obtenir un accès à des ressources sensibles s’il parvient à prendre le contrôle de l’agent. Ainsi, les niveaux d’habilitation ont été définis de manière stricte pour limiter leurs accès. De plus, de solutions robustes d’authentification régulières basé sur la technologie fido2 ont été proposés, afin que le reverse shell (agent) attende une confirmation de l’utilisateur autorisé avant d’exécuter des scénarios sur un système. Enfin, un système d’exécution des scénarios offensifs en plusieurs ordres a été imaginé, permettant au reverse shell d’interroger le serveur de commande et de contrôle pour s’assurer que les instructions reçues aient bien été générées par celui-ci.

Débats et restitutions d'une appréciation des risques et des opportunités de durcissement

La réalisation de cette mission s’est inscrite dans une approche de gestion de projet structurée, impliquant l’analyse des objectifs, la planification des activités et l’évaluation des indicateurs de suivi. Elle a nécessité des restitutions hebdomadaires et des échanges avec l’équipe de cybersûreté, ce qui a renforcé la démarche collaborative et l’efficacité du travail en mode projet.

Analyser les objectifs et les modalités d’organisation d’un projet

L’objectif principal de cette mission était d’évaluer les risques liés à l’intégration et aux communications d’un reverse shell afin de proposer des contre-mesures efficaces. Pour cela, il a d’abord été nécessaire d’identifier précisément les menaces potentielles, les vulnérabilités exploitables et les scénarios d’attaque envisageables.

L’organisation du projet a reposé sur un cadre méthodologique structuré :

- Identification des objectifs et des enjeux de sûreté (analyse des risques liés aux communications d’un reverse shell).

- Définition du périmètre d’étude (environnement de test isolé, conditions d’utilisation et de simulation).

- Validation des étapes de travail avec l’équipe de cybersûreté et mon tuteur pour assurer une progression cohérente.

Chaque semaine, une restitution détaillée des analyses menées a permis de valider les hypothèses de travail et d’ajuster les axes de recherche en fonction des retours de l’équipe. Ces échanges ont assuré une meilleure prise en compte des enjeux opérationnels et des contraintes de sûreté.

Planifier les activités

Pour garantir l’avancement efficace de la mission, un planning structuré a été mis en place avec une répartition des tâches selon les phases suivantes :

- Phase d’exploration : étude des caractéristiques techniques du reverse shell, recensement des menaces et identification des scénarios d’exploitation possibles.

- Phase d’expérimentation : mise en place d’un environnement de test et analyse des communications réseau pour comprendre les vecteurs d’attaque potentiels.

- Phase d’analyse des risques : catégorisation des menaces et élaboration de recommandations en termes de sûreté.

- Phase de restitution et d’échanges : présentations hebdomadaires à l’équipe de cybersûreté pour confronter les résultats obtenus aux exigences et aux standards de sûreté en vigueur.

L’ensemble de ces activités a été planifié en tenant compte des délais imposés et des priorités de l’équipe, garantissant ainsi un travail en adéquation avec les attentes du projet global.

Référentiels de sûreté et Cyber Threat Intelligence

Cette mission a été une opportunité de renforcer mon développement professionnel en mobilisant plusieurs compétences clés :

- Environnement d’apprentissage personnel : J’ai mis en place un laboratoire de test isolé avec des machines virtuelles et un environnement docker compose et docker swarm. L’objectif était de simuler et apprécier les risques liés à l’intégration et aux communications d’un reverse shell avec le serveur de commande et de contrôle lors de la simulation des scénarios d’attaque.

- Veille informationnelle : J’ai passé des certifications spécialisés, j’ai lu de nombreuses documentations, effectué du renseignement et suivi des publications d’organismes comme l’ANSSI et le MITRE pour me tenir informé des nouvelles techniques de compromission des reverse shells pour assurer un renforcement efficace de agents de ma solution.

- Gestion de mon identité professionnelle : Les restitutions hebdomadaires m’ont permis d’améliorer ma communication, de valoriser mon travail, mes recherches, et d’échanger avec des experts de la cyber.

- Développement de mon projet professionnel : Cette mission a confirmé mon intérêt pour la cyber offensive et défensive, en me confrontant à des problématiques réelles et en affinant ma spécialisation en analyse de la menace et prévention des risques de sûreté.

En appliquant ces compétences, j’ai renforcé ma capacité à évoluer dans un environnement technique exigeant et à structurer mon parcours en ingénierie dans la cyber.