Objectifs du Projet

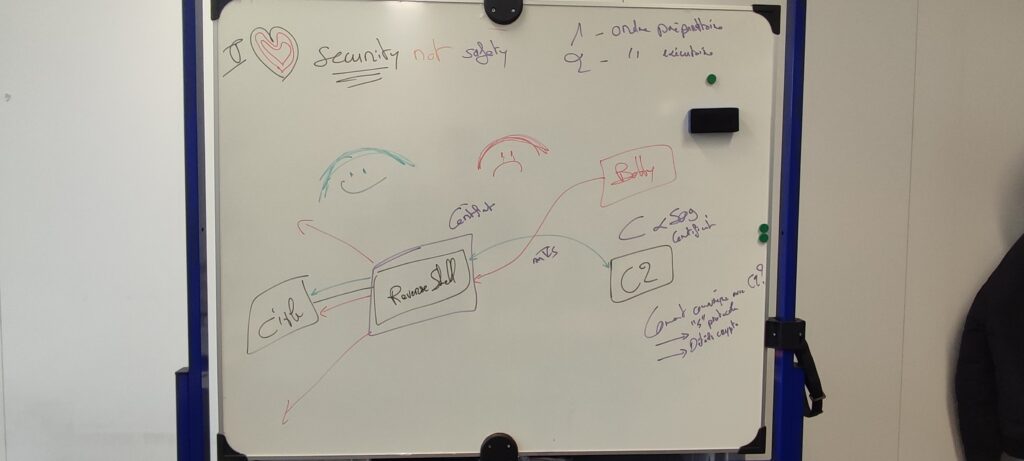

L’objectif principal de ce projet est d’améliorer la sûreté des communications entre les agents et le serveur de commande et de contrôle (C2) dans un environnement simulé. L’analyse préalable des risques a mis en évidence plusieurs vulnérabilités, notamment l’absence de chiffrement robuste, le manque de contrôle sur les connexions et l’exposition de données sensibles. Ces failles augmentent les risques de compromission des communications et de prise de contrôle non autorisée des agents.

Ce projet vise à renforcer la sûreté des échanges en garantissant l’intégrité, la confidentialité et l’authenticité des communications. Pour y parvenir, plusieurs axes d’amélioration ont été définis :

- Chiffrement des communications : Mise en place d’un protocole sûr afin de protéger les échanges entre les agents et le serveur contre les interceptions et les attaques de type interception active.

- Protection du serveur de commande et de contrôle : Implémentation d’un mécanisme permettant de durcir les connexions, d’appliquer des restrictions d’accès et d’assurer la validation de l’origine des communications.

- Renforcement des contrôles d’accès : Mise en place d’un système d’authentification stricte entre le serveur et les agents afin de bloquer toute tentative de connexion non autorisée, couplé à des restrictions basées sur l’origine des connexions.

- Assurer la gestion des données sensibles : Déploiement d’une solution de vault garantissant la confidentialité des clés d’authentification et des certificats, avec un renouvellement automatique pour limiter leur exposition.

- Amélioration de la sûreté des accès administratifs : Mise en place d’un mécanisme d’authentification avancé afin de protéger l’accès aux interfaces critiques et d’empêcher toute usurpation d’identité.

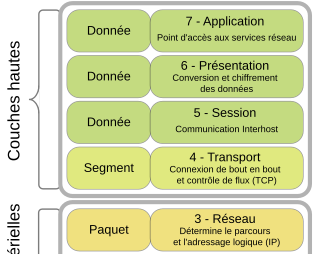

Ce projet adopte une approche progressive et méthodique afin de réduire les risques liés aux reverse shells en renforçant les mécanismes de sûreté sur toutes les couches du modèle OSI et en protégeant les échanges contre toute forme de compromission. Il apporte des solutions concrètes aux vulnérabilités identifiées tout en renforçant les bonnes pratiques en matière de cybersûreté.

Exploiter des référentiels de durcissement des systèmes

Dans le cadre de la mission visant à renforcer la sûreté des communications entre les agents et le serveur de commande et de contrôle suivant le modèle OSI, plusieurs aspects de la gestion du patrimoine informatique ont été mobilisés afin d’assurer la protection et la pérennité de l’environnement.

-

Recenser et identifier les ressources numériques

L’analyse préalable des vulnérabilités a nécessité un recensement détaillé des composants de l’environnement, incluant les agents, le serveur de commande et de contrôle ainsi que les protocoles de communication. Cette phase d’identification a permis de comprendre les interactions entre les différents éléments et de repérer les points faibles nécessitant un renforcement. -

Exploiter des référentiels, normes et standards adoptés par le prestataire informatique

Afin d’assurer un durcissement efficace, les mesures mises en place ont été alignées avec les bonnes pratiques et normes de cybersûreté. L’utilisation de standards reconnus pour le chiffrement des communications, l’authentification et la gestion des accès a permis d’apporter un niveau de protection conforme aux exigences de sûreté informatique. Plusieurs documentations provenant de CIS benchmark ont pu être exploitées afin de réduire la surface d’attaque. -

Mettre en place et vérifier les niveaux d’habilitation associés à un service

La mission a intégré des contrôles d’accès stricts entre les agents et le serveur, empêchant toute connexion non autorisée. Un système d’authentification renforcé a été mis en œuvre afin de garantir que seuls les agents légitimes puissent établir une communication avec le serveur de commande et de contrôle. -

Vérifier les conditions de la continuité d’un service informatique

La mise en place de mécanismes de durcissement des communications et de stockage des secrets a également été pensée pour préserver la disponibilité et l’intégrité du service. Les nouvelles mesures ont permis d’assurer la résilience du système face aux menaces tout en maintenant un fonctionnement optimal des agents et du serveur.

Répondre à des besoins de sûreté et défense des systèmes

Dans le cadre du projet de durcissement des communications entre les agents et le serveur de commande et de contrôle, plusieurs aspects liés à la gestion des demandes d’évolution et de durcissement ont été pris en compte pour garantir un environnement plus résilient face aux menaces.

-

Collecter, suivre et orienter des demandes

L’analyse des vulnérabilités et des faiblesses de l’environnement a nécessité un recueil structuré des besoins en matière de sûreté. Cette collecte d’informations a été réalisée à travers des échanges réguliers avec l’équipe cyber et les parties prenantes afin de recenser les risques identifiés et les axes d’amélioration. Ces demandes ont ensuite été priorisées selon leur criticité et leur impact sur l’infrastructure. -

Traiter des demandes concernant les services réseau et système

Le projet a impliqué la mise en place de mécanismes pour renforcer les flux réseau et l’authentification des agents. Cela a nécessité l’ajout de contrôles pour garantir la confidentialité et l’intégrité des échanges tout en assurant un bon fonctionnement des services. Ces actions ont permis de répondre aux besoins de sûreté et de défense en traitant des problématiques liées aux protocoles de communication, à l’accès aux ressources sensibles et à la protection des échanges entre les systèmes. -

Traiter des demandes concernant les applications

La mission a également conduit à une évolution des mécanismes de gestion des accès et d’authentification afin de prévenir les connexions malveillantes et d’assurer une interaction fiable entre les agents et le serveur. L’intégration de nouvelles mesures a impliqué des ajustements au niveau applicatif, garantissant une meilleure prise en compte des exigences de sûreté tout en conservant une facilité d’utilisation pour les opérateurs autorisés.

En résumé, cette mission a permis d’illustrer la capacité à répondre aux demandes d’évolution en matière de cybersûreté, en traitant à la fois des aspects réseau, système et applicatif. Grâce à une approche proactive et une analyse approfondie des besoins, les solutions mises en place ont permis de renforcer la sûreté de l’environnement tout en assurant la continuité du service et l’intégrité des communications.

Développement de compétences liés à des outillages offensifs redteam

-

Mettre en place son environnement d’apprentissage personnel

La complexité du projet a nécessité une montée en compétences sur des concepts avancés de la cyber. Pour cela, j’ai structuré un environnement d’apprentissage adapté, incluant des laboratoires d’expérimentation, des outils de test et une documentation technique spécifique. Cela m’a permis d’acquérir une compréhension approfondie des mécanismes de communication renforcées et des stratégies de durcissement applicables aux infrastructures critiques. -

Gérer son identité professionnelle

La mission m’a également permis de développer mon réseau professionnel en échangeant avec l’équipe cyber et en participant aux discussions techniques pour valider les choix stratégiques. Ces interactions ont renforcé mon positionnement en tant que professionnel capable de proposer des solutions concrètes face aux différentes menaces. De plus, la documentation et les rapports produits lors de cette mission participent à la consolidation de mes compétences et à ma crédibilité dans ce domaine. -

Développer son projet professionnel

En réalisant cette mission, j’ai pu affiner mon projet professionnel en consolidant mes connaissances sur la prévention des risques, le modèle OSI, mes compétences techniques concernant le durcissement des infrastructures et des communications critiques. Cette expérience m’a conforté dans mon objectif de poursuivre une carrière en cyber.

Conclusion

Cette mission a joué un rôle clé dans mon développement professionnel, en me permettant d’adopter une démarche d’apprentissage proactive, d’appliquer des méthodes de veille stratégique, de renforcer mon identité professionnelle et de préciser mes perspectives de carrière dans le domaine de la cyber.