Exploiter des référentiels, normes et standards adoptés par le prestataire informatique

Dans l’appréciation des risques, il a été nécessaire de se référer aux normes et standards de cybersûreté établis par l’organisation pour identifier les bonnes pratiques en matière de gestion des communications réseau et des risques liés à l’intrusion. Ces référentiels incluent des normes comme celles de l’ANSSI, les pratiques recommandées en matière de sûreté des communications et de durcissement des systèmes. En suivant ces normes, les risques liés à l’intégration du reverse shell ont été identifiés, et des contre-mesures appropriées ont été proposées pour limiter les vulnérabilités lors du transite de données sur le réseau vers le serveur de commande et de contrôle.

Mettre en place et vérifier les niveaux d’habilitation associés à un service

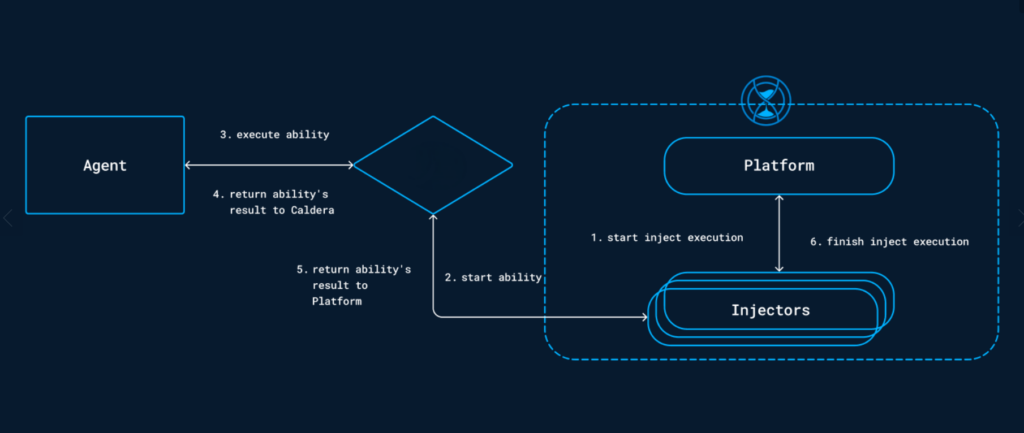

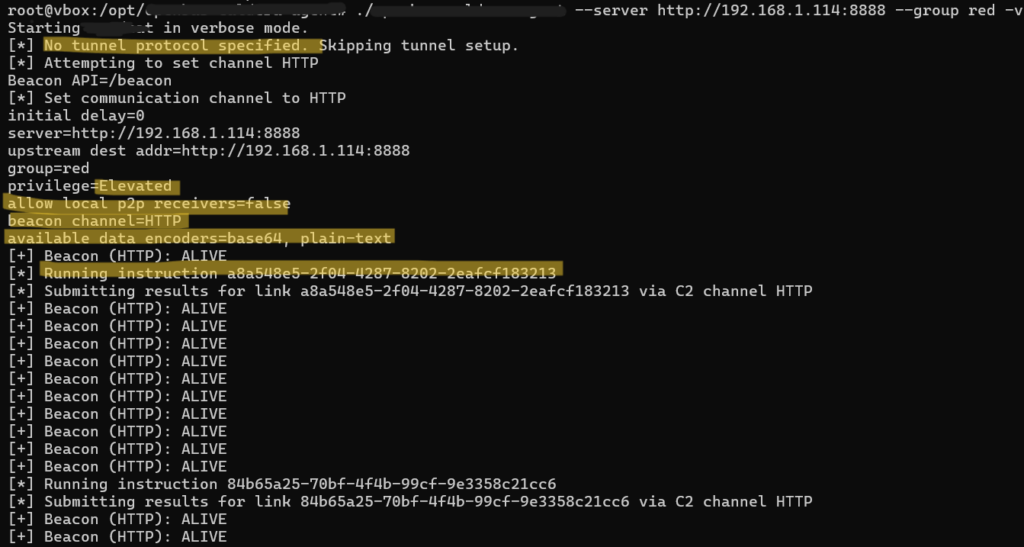

Lors de l’intégration du reverse shell, la gestion des habilitations a joué un rôle crucial. Un des risques majeurs d’un reverse shell est l’escalade de privilèges, car un attaquant peut obtenir un accès à des ressources sensibles s’il parvient à prendre le contrôle de l’agent. Ainsi, les niveaux d’habilitation ont été définis de manière stricte pour limiter leurs accès. De plus, de solutions robustes d’authentification régulières basé sur la technologie fido2 ont été proposés, afin que le reverse shell (agent) attende une confirmation de l’utilisateur autorisé avant d’exécuter des scénarios sur un système. Enfin, un système d’exécution des scénarios offensifs en plusieurs ordres a été imaginé, permettant au reverse shell d’interroger le serveur de commande et de contrôle pour s’assurer que les instructions reçues aient bien été générées par celui-ci.

Voir le Projet associé à cette compétence :